Posted on 2008-03-31 18:43

chris_lee 阅读(1200)

评论(1) 编辑 收藏 引用 所属分类:

Nokia&CP技术篇

1,场景分析:

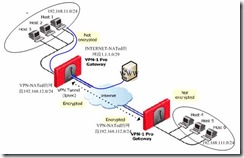

某公司A内部有一台主机a需要通过VPN访问公司B的一主机b的FTP服务,同时这台主机a还需要通过此防火墙访问外网。但是双方都不能爆楼自己的内网地址,也就是说主机a需要在流出本地端后经过NAT成另外一个地址到公司B与主机b通讯。这就涉及到了需要在CheckPoint上建立VPN,NAT(非host的nat)以及不同策略等。下面假设拓扑图如下:

例如:Host1到host4的数据流应该是192.168.11.1到192.168.111.1的,但是需要在checkpoint上面做好nat和vpn的访问策略,所以在192.168.11.1访问192.168.112.1(对端会将192.168.111.1经过nat到192.168.112.1)在CP上会将源地址经过NAT成192.168.12.1然后经过vpn加密的策略路由到192.168.112.1,到达对方后先进行VPN的解密然后将目的地址NAT成192.168.111.1。

2,NAT策略安装

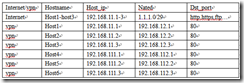

NAT策略安装如下图:

策略1表示192.168.11.1访问192.168.112.1的数据模型;

策略2表示192.168.112.1返回到192.168.12.1的数据模型;

策略3就是192.168.11.0/24访问其他网段的需要将源地址NAT成1.1.1.0/29网段的模型。

3,VPN配置

这里需要注意的就是VPN_Domain。本地端VPN_Domain_loc包含192.168.11.1-3和192.168.12.1-3。而对端VPN_Domain_rem包含192.168.112.1-3。VPN的其他参数请参考“CheckPoint 建立NATed的VPN实现方法一”。

4,访问策略部署

访问策略应该为源地址为192.168.11.1-3,目的为192.168.112.1-3的80服务,经过上面的VPN加密。而返回的数据则是源地址为192.168.112.1-3到192.168.11.1-3经过上面的VPN解密。策略的其他部署信息请参考“CheckPoint 建立NATed的VPN实现方法一”。

5,日志检测

Host访问其他internet网络的日志信息如下:

从此日志很明显可以看出访问internet的网络经过NAT“XlateSrc”,匹配策略14。

而host1访问对方host4的日志如下:

同样可以明显看出经过来NAT“XlateDst”,匹配了策略13和NAT策略2。

需要注意的是后面的几个图不是此场景分析中的图例,只是那这些做一个示例而已。