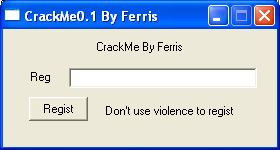

今天我写了一个比较简单的CrackMe程序,程序用VC编写,并参照了看雪论坛riijj的源代码。大家有兴趣可以尝试破解一下。

程序大小152KB,没有加壳,在提交注册码以后会有相应的提示,因此,希望大家不要使用暴力破解。

此CrackMe的注册码还是比较容易找到的,算法并不复杂,不过,要写出注册机很难,高手可以尝试一下,如果需要此CrackMe的源代码,可以联系我或回复此文。

下载地址:

Release版

http://www.cnitblog.com/Files/CoffeeCat/crackme/crackme_Release.rarDebug版

http://www.cnitblog.com/Files/CoffeeCat/crackme/crackme.rar