该文章浅显易懂,可供学习

| 通常对密码管理是网络安全其中最大的安全因素。网络上众多的网络设备、服务器主机、办公环境中财务系统、OA系统、ERP系统等应用。每个应用都需要静态的密码保护,一般管理人员不强制使用强口令和定期修改密码的规定,使得使用者会选择一些弱口令(如:123456)并且在各个应用系统跟管理主机上使用同一 |

随着Internet/Intranet技术的飞速发展和广泛应用,

网络安全问题愈加突出,网络安全技术已成为当前的一大技术热点。我们在享受网络带来的高效和易用的同时,也不得不面对各种来自外部和内部,不同手段和目标的攻击。

银行、证券、保险、大型企业等敏感部门会面临更多的风险。黑客技术的公开化和组织化,以及网络应用的开放性也使得网络受到攻击的威胁越来越大,而我们对这一问题严重性的认识和所具备的应付能力还远远不够。

通常对密码管理是网络安全其中最大的安全因素。网络上众多的网络设备、服务器主机、办公环境中财务系统、OA系统、ERP系统等应用。每个应用都需要静态的密码保护,一般管理人员不强制使用强口令和定期修改密码的规定,使得使用者会选择一些弱口令(如:123456)并且在各个应用系统跟管理主机上使用同一个静态的密码。当密码一旦被黑客得到,可能造成的巨大的损失。由此,早在90年代就推出双因素动态密码身份认证解决现行静态密码的不安全因素。

双因素身份认证介绍

简单来说,双因素身份认证跟大家用的ATM银行卡相类似。初期管理员会给每个密码使用者分派一个动态口令卡,只有你在同时拥有这个动态口令卡与解开这个动态口令卡的密码才能生成一个一次性的动态密码让用户登陆各种应用系统。

动态口令令牌

由于动态口令卡脱离虚拟网络,保障每次密码生成过程不会被黑客截取,而且每次都变化的动态密码保障登陆系统的认证强度足以抵抗黑客的木马或病毒不能通过监控使用者的主机而得到登陆应用的权限。

双因素身份认证类型简介

现行动态口令一般分为两种:事件同步,时间同步。另外还有一种是更高级的挑战应答模式。

时间同步:

基于令牌和服务器的时间同步,通过运算来生成一致的动态口令,基于时间同步的令牌,一般更新率为60s,每60s产生一个新口令,但由于其同步的基础是国际标准时间,则要求其服务器能够十分精确的保持正确的时钟,同时对其令牌的晶振频率有严格的要求,从而降低系统失去同步的几率。从另一方面,基于时间同步的令牌在每次进行认证时,服务器端将会检测令牌的时钟偏移量,相应不断的微调自己的时间记录,从而保证了令牌和服务器的同步,确保日常的使用。故对于时间同步的设备的系统时钟进行保护是十分必要的,特别对于软件令牌,由于其依赖的是用户终端PC机或移动电脑的系统时钟,当令牌数量分散,且终端属于多个不可控网络系统时,保证众多的终端同认证服务器的时钟同步是十分重要的。同样,对于基于时间同步的一台或多台服务器,应严格地保护其系统时钟,不得随意更改,以免发生同步问题,从而影响全部基于此服务器进行认证的令牌。对于失去时间同步的令牌,目前可以通过增大偏移量的技术(前后10分钟)来进行远程同步,确保其能够继续使用,降低对应用的影响,但对于超出默认值(共20分钟)的时间同步令牌,将无法继续使用或进行远程同步,必须由系统管理员在服务器端另行处理。

事件同步:

基于事件同步的令牌,其原理是通过某一特定的事件次序及相同的种子值作为输入,在算法中运算出一致的密码,其运算机理决定了其整个工作流程同时钟无关,不受时钟的影响,令牌中不存在时间脉冲晶振,但由于其算法的一致性,其口令是预先可知的,通过令牌,你可以预先知道今后的多个密码,故当令牌遗失且没有使用PIN码对令牌进行保护时,存在非法登陆的风险,故使用事件同步的令牌,对PIN码的保护是十分必要的。同样,基于事件同步的令牌同样存在失去同步的风险,例如用户多次无目的的生成口令等,对于令牌的失步,事件同步的服务器使用增大偏移量的方式进行再同步,其服务器端会自动向后推算一定次数的密码,来同步令牌和服务器,当失步情况经非常严重,大范围超出正常范围时,通过连续输入两次令牌计算出的密码,服务器将在较大的范围内进行令牌同步,一般情况下,令牌同步所需的次数不会超过3次。但在极端情况下,不排出失去同步的可能性,例如电力耗尽,在更换电池时操作失误等。此时,令牌仍可通过手工输入由管理员生成的一组序列值来实现远程同步,而无需返回服务器端重新同步。

挑战应答:

对于异步令牌,由于在令牌和服务器之间除相同的算法外没有需要进行同步的条件,故能够有效的解决令牌失步的问题,降低对应用的影响,同时极大的增加了系统的可靠性。异步口令使用的缺点主要是在使用时,用户需多一个输入挑战值的步骤,对于操作人员,增加了复杂度,故在应用时,将根据用户应用的敏感程度和对安全的要求程度来选择密码的生成方式。

双因素典型应用

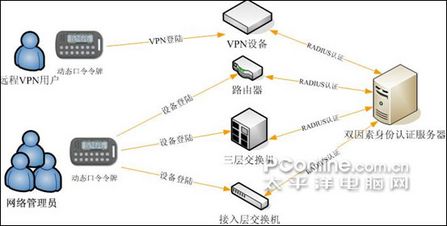

1) VPN系统和网络系统设备管理的身份认证

网络管理员可以通过Telnet方式连接到网络设备时,输入用户名后,系统将在登录窗口要求用户输入动态口令,用户打开自己的动态口令牌,生成动态一次性口令作为登陆网络设备的密码。网络设备使用Radius通用协议到双因素身份认证服务器请求该用户当次密码是否能授权该用户进入网络设备,双因素身份认证服务器返回认证结果给网络设备。

同理VPN登录用户打开的VPN Client,在登录界面输入用户名,并用自己的动态口令令牌生成一个一次性的口令,作为密码填写在登录窗口中,进行登录即可。

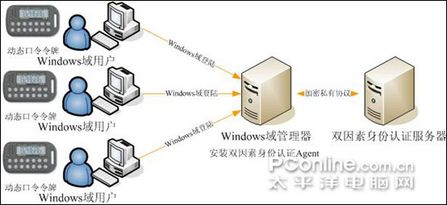

2) Windows 域用户认证

双因素对Windows的保护原理是通过在Windows域控制器上安装双因素身份认证Agent,然后在Windows工作站上安装双因素身份认证 Domain Plug-in。用户在登录Windows域时,必须同时提供Windows域的用户名、密码以及动态口令牌生成的动态口令登录,从而保证系统的安全性。动态口令通过动态身份认证系统特有的EASSP认证协议,由安装在DC上的Agent转发到认证服务器进行认证。认证系统中的访问控制列表可以对用户的访问进行精确的控制,日志系统可以对用户访问进行详细的记录。

以上是小编所知道的某些典型应用。在资料上得知,双因素身份认证还保护Unix和Linux主机、Web登陆的认证等典型应用。而且还提供相应的SDK包让核心应用系统(OA、ERP、财务系统)能够根据开发包开发使用动态密码登陆认证模式。