目前最强大的扫描工具

包含几乎所有的扫描方式

最好的OS fingerprint技术实现

最新的版本支持协议识别和Banner grabbing

入侵检测规避技术

广泛支持各种操作系统

有很多的图形化前端界面

多种格式的结果输出

www.nmap.org

Nmap 常用参数命令举例

nmap192.168.9.100

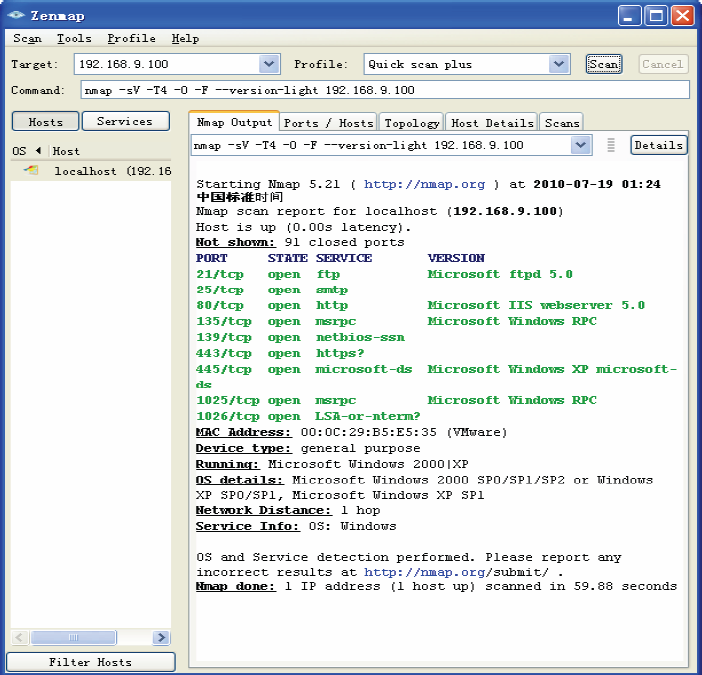

nmap-sV192.168.9.100 (查看开放端口服务信息)

nmap-O 192.168.9.100 (操作系统指纹扫描)

-sS:TCP SYN扫描,半开放扫描

-sT:TCP connect( )扫描,全开放扫描

-sU:UDP 扫描

-v:提高输出信息的详细度

-n :不进行域名解析

-P0:跳过主机发现阶段,默认所有主机均为存活

-iL:从列表中输入IP

-oN:扫描结果输出

-sP:进行ping扫描(主机发现),发现存活主机。不

进一步的测试(如端口扫描或者操作系统探测)。

-A:全开扫描模式

综合实例:nmap-sS-P0 -sV-O -v -n -iLc:\ip.txt-oNc:\scan.txt

************************************以上内容转载自CISP培训教程之Mr.Yang

************************************以下内容转载自csdn http://blog.csdn.net/lhfeng/archive/2008/01/14/2042954.aspx

Nmap是一个跨平台的端口扫描工具,它提供给管理员扫描整个网络的能力,并发现网络的安全弱点所在.

nmap的下载地址是:http://insecure.org/nmap/

Nmap支持的四种最基本的扫描方式:

1.TCP connect()端口扫描

2.TCP同步(SYN)端口扫描

3.UDP端口扫描

4.Ping扫描

nmap的使用方法:

1.直接输入nmap命令, 显示nmap命令的使用语法

[root@fc8 ~]# nmap

Nmap 4.20 ( http://insecure.org )

Usage: nmap [Scan Type(s)] [Options] {target specification}

TARGET SPECIFICATION:

Can pass hostnames, IP addresses, networks, etc.

Ex: scanme.nmap.org, microsoft.com/24, 192.168.0.1; 10.0.0-255.1-254

-iL <inputfilename>: Input from list of hosts/networks

-iR <num hosts>: Choose random targets

2.查看namap的版本

[root@fc8 ~]# nmap -V

Nmap version 4.20 ( http://insecure.org )

-vv(两个v)查看更详细的输出信息

3.扫描过程中显示常规的扫描信息(需要和其他命令结合使用)

[root@fc8 ~]# nmap -v

Starting Nmap 4.20 ( http://insecure.org ) at 2008-01-12 10:55 CST

No target machines/networks specified!

QUITTING!

4.扫描指定主机名的计算机

[root@fc8 ~]# nmap -v -A www.baidu.com

..........

Host 220.181.6.6 appears to be up ... good.

Interesting ports on 220.181.6.6:(百度的ip地址)

Not shown: 1693 filtered ports

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 1.3.27(原来我们使用的百度搜索服务是apache1.3提供的界面)

179/tcp closed bgp (没有开动态路由协议)

639/tcp closed unknown

646/tcp closed unknown

Running: OpenBSD 3.X (看看百度用的操作系统是openbsd 3.6呀)

OS details: OpenBSD 3.6 x86 with pf "scrub in all"

TCP Sequence Prediction: Difficulty=0 (Trivial joke)

IPID Sequence Generation: All zeros

............

5.扫描指定网段上都有哪些主机存在

-sP:使用ping的方式探测主机,如果对方关闭了icmp你就探测不到了.

[root@fc8 ~]# nmap -v -sP 192.168.1.0/24

Initiating SYN Stealth Scan at 11:04 (使用半连接方式机型探测)

.............

Host 192.168.1.1 appears to be up. (192.168.1.1在网络上 )

MAC Address: 00:17:9A:CF:A1:0D (D-Link) (mac地址看到了,网卡是d-link品牌的)

Host 192.168.1.40 appears to be up.

MAC Address: 00:E0:4D:90:46:37 (Internet Initiative Japan)

Host 192.168.1.145 appears to be up.

MAC Address: 00:0A:EB:9A:38:24 (Shenzhen Tp-Link Technology Co;)

Host 192.168.1.147 appears to be up.

MAC Address: 00:15:58:A9:88:9B (Foxconn)

Host 192.168.1.151 appears to be up.

MAC Address: 00:1B:24:06:48:AF (Unknown) (这个网卡类型没有被侦测出来)

.......

6.防止被扫描者探测到你的扫描(须熟悉tcp的三次握手四次断开的过程)

[root@fc8 ~]# nmap -sS 192.168.1.1

Starting Nmap 4.20 ( http://insecure.org ) at 2008-01-12 11:58 CST

Interesting ports on 192.168.1.1:

Not shown: 1696 filtered ports

PORT STATE SERVICE

1080/tcp open socks (对方开了1080端口哦)

MAC Address: 00:17:9A:CF:A1:0D (D-Link)